はじめに

今回のブログでは、弊社でセキュリティコンサルティング、脅威インテリジェンスサービスならびにインシデントレスポンスに従事しているUnit42が公開した Incident Response Report 2024の概要と、攻撃者による初期アクセスの最新動向について紹介します。

本レポートは、実際の市場から収集した情報に基づいているため、皆様と類似した立場の企業が実際にどのように影響を受けたかをご理解頂けます。また、本ブログで紹介するトピック以外にも、お客様のセキュリティ戦略にお役立て頂ける情報が多数ございますので、ご興味のある方は、こちらで完全版のレポートも併せてご覧ください。

Incident Response Report 2024 の要約

まずはじめに、本レポートの3つのポイントを紹介します。

①侵害からデータ漏洩までの時間が短縮 (Speed matters)

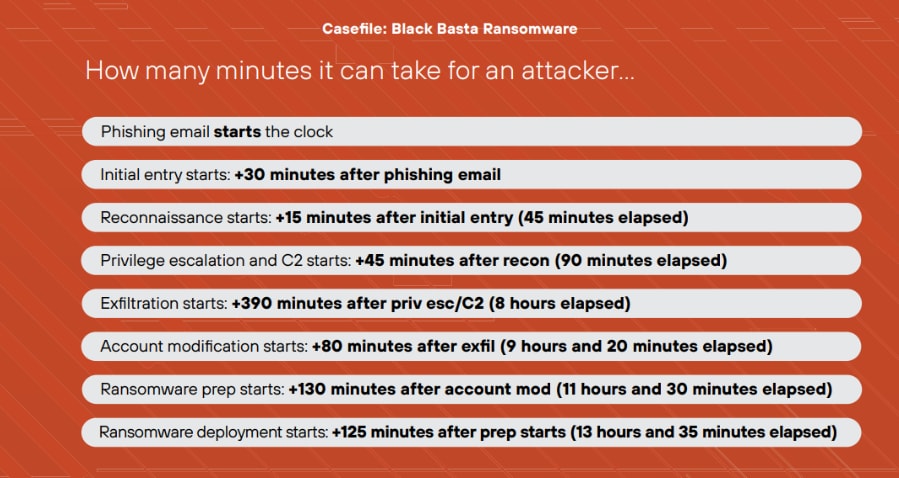

初期侵害からデータ漏洩に至るまでの攻撃者の動きが素早くなってきています。

つい2年ほど前までは、Compromise(侵害)を受けてからデータが流出するまでの時間の中央値は9日でしたが、2023年までには2日となり、丸1週間短縮されています。

また、攻撃者が侵入後1日以内にデータを流出させたケースも45%近くに上りました。

以下は、この傾向を示す一例です。

②ソフトウェアの脆弱性を悪用した侵害 (Software vulnerabilities still matter.)

2023年に発生した最大規模の攻撃キャンペーンの背後には、ソフトウェアの脆弱性がありました。これは、攻撃者の侵入経路のトップとなりました。(詳細については後述します。)

③ 攻撃者は、より洗練されてきている (Threat actors are becoming more sophisticated.)

2023年に最も被害をもたらした攻撃者は、組織化されており、攻撃のさまざまな部分に特化したチームを持っています。彼らは、知識が豊富で、IT、クラウド、セキュリティ・ツールを武器として使うことができる専門性の高い集団でした。

ここからは、昨年までの傾向から変化の見られた「②ソフトウェアの脆弱性を悪用した侵害」について、少し詳しく紹介します。

以下の図が示すように、2023年はインターネットに接続された脆弱性を悪用する手口が、これまで長年人気を博してきたフィッシングを抑えてトップに躍り出ました。

ソフトウェア脆弱性の悪用が1年で急増したのは、2023年にインターネット上を席巻した幾つかの大規模な自動侵入キャンペーンに関連していると想定されます。

なお、過去に漏洩した認証情報を使用する攻撃者も過去二年で5倍に増加しており、引き続き十分な対策が必要ですが、上記の変化は、影響力の大きい攻撃者(APT)の行動と一致しています。なお、弊社調べでは2023年に悪用された脆弱性のトップ5は以下の通りです:

- CVE-2023-3519 (Citrix NetScaler ADC/Gateway)

- CVE-2023-22952 (SugarCRM)

- CVE-2021-44228 (Apache Log4j)

- CVE-2023-34362 (MOVEit)

- CVE-2020-14882 (Oracle WebLogic)

年々増加する脆弱性と偵察行為

NISTで公開されている脆弱性情報 (出典:NIST (National Institute of Standards and Technology) National Vulnerability Database) によると、2023年の一年間で約28,000件 (一日平均70件以上)の脆弱性が確認されおり、ここ数年、増加の一途を辿っています。

また、警察庁の調べによりますと(出典:令和5年における サイバー空間をめぐる脅威の情勢等について)、偵察行為と思われるアクセス件数は、一つのIPアドレスに対して、一日あたり9,144.6件との調査結果も公開されており、前年比18.6%の増加とあります。

本レポートからの気づき

2023年のインシデントを振り返ると、攻撃者による初期アクセスの方法がソフトウェアの脆弱性がトップとなったことに加え、初期侵害からデータ漏洩までの時間が過去2年で大幅に短縮されていることが分かりました。

この状況から、2024年以降は以下に示すように、 脆弱性を悪用した初期アクセスのリスクを低減する対策の必要性がより一層増すと言えます。

・日々の脆弱性情報の収集

・自社資産への影響の有無の確認

・セキュリティパッチ適用の計画と実施

・セキュリティパッチ適用までのリスク低減処置

(WAF/IPS有効化/FWルールポリシーの設定など)

また、初期侵害からデータ漏洩までの時間が短縮されている点に関しては、過去ブログでも紹介しました、侵害から検知・対応までの時間(MTTD/ MTTRR)を短縮する対策も重要です。

(『分析・検知結果の情報粒度により大きく変わるインシデント対応時間』にて紹介)

昨今のサイバーセキュリティでは、高度化するサイバー攻撃に対抗するために、複数のセキュリティ機能を活用した多層防御が必要となっていますが、これらを導入後、いかに効果的に運用するかも大変重要なポイントです。

各セキュリティ機能をプラットフォーム化することで合理化を図り、可能な限り自動化することで最大限の効果がもたらされます。

さいごに

昨今の企業を取り巻くIT環境では、数多くの資産がインターネットに繋がることでビジネスの加速や柔軟な働き方を実現するなど多くのメリットを享受していますが、それは同時に、インターネットを経由した悪意のある攻撃者の目に晒されていることを意味しています。

日々発見される数多くの脆弱性の影響の確認や、各セキュリティ機能から発報される数多くのアラートの調査は、管理者にとって大きな負担となり、その結果、対策の遅れが生じてしまうと、セキュリティインシデント発生や被害の拡大に繋がってしまう恐れがあります。

弊社では、これらの課題を解決するお手伝いができる製品とサービスを幅広くご用意しています。以下に本ブログに関連する主な製品の概要をいくつかご紹介します。セキュリティ上のご相談がございましたら、ぜひ、弊社担当窓口へお問い合わせください。

本ブログでご紹介した脅威に対する代表的な対応製品例

・PAN-OS - App-ID (レイヤ7における粒度の細かいアプリケーション識別/ 通信制御)

・CDSS - Advanced Threat Prevention (脆弱性を悪用した攻撃を含む脅威防御/ IPS)

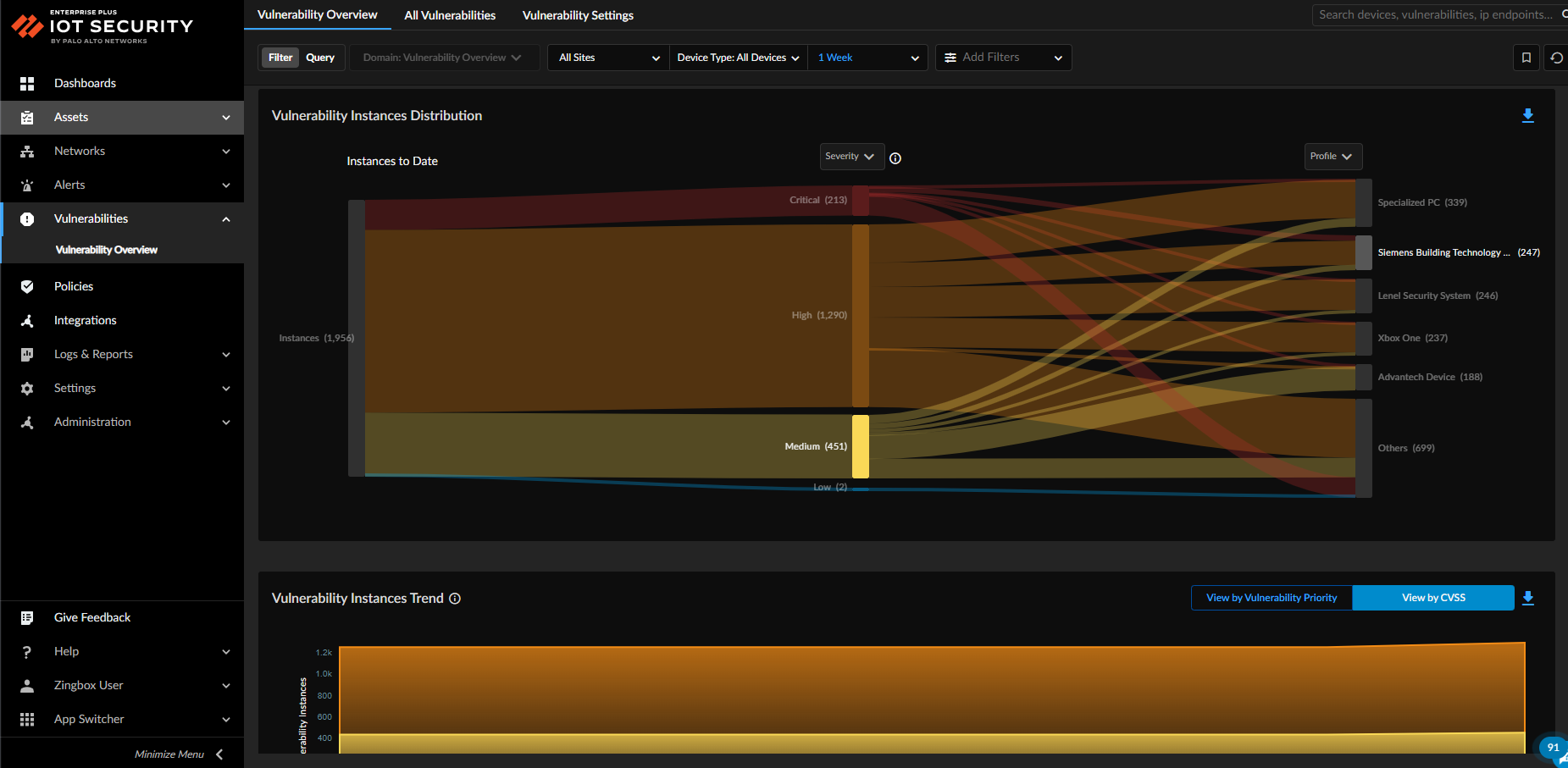

・CDSS - IoT Security (IoT資産と脆弱性の可視化)

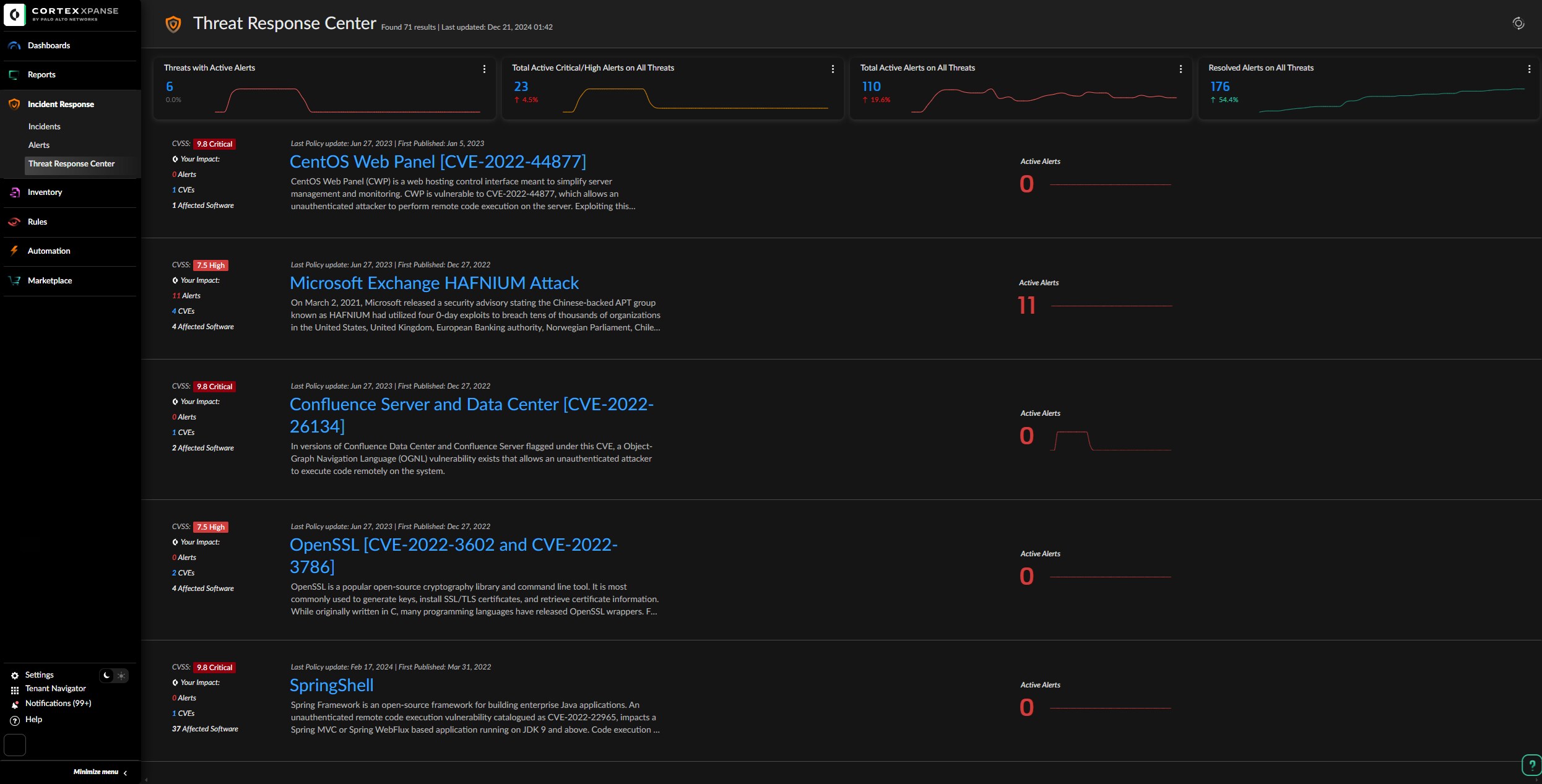

・Cortex - XPANSE (AMS:攻撃対象領域と脆弱性の可視化、脆弱性情報の通知)

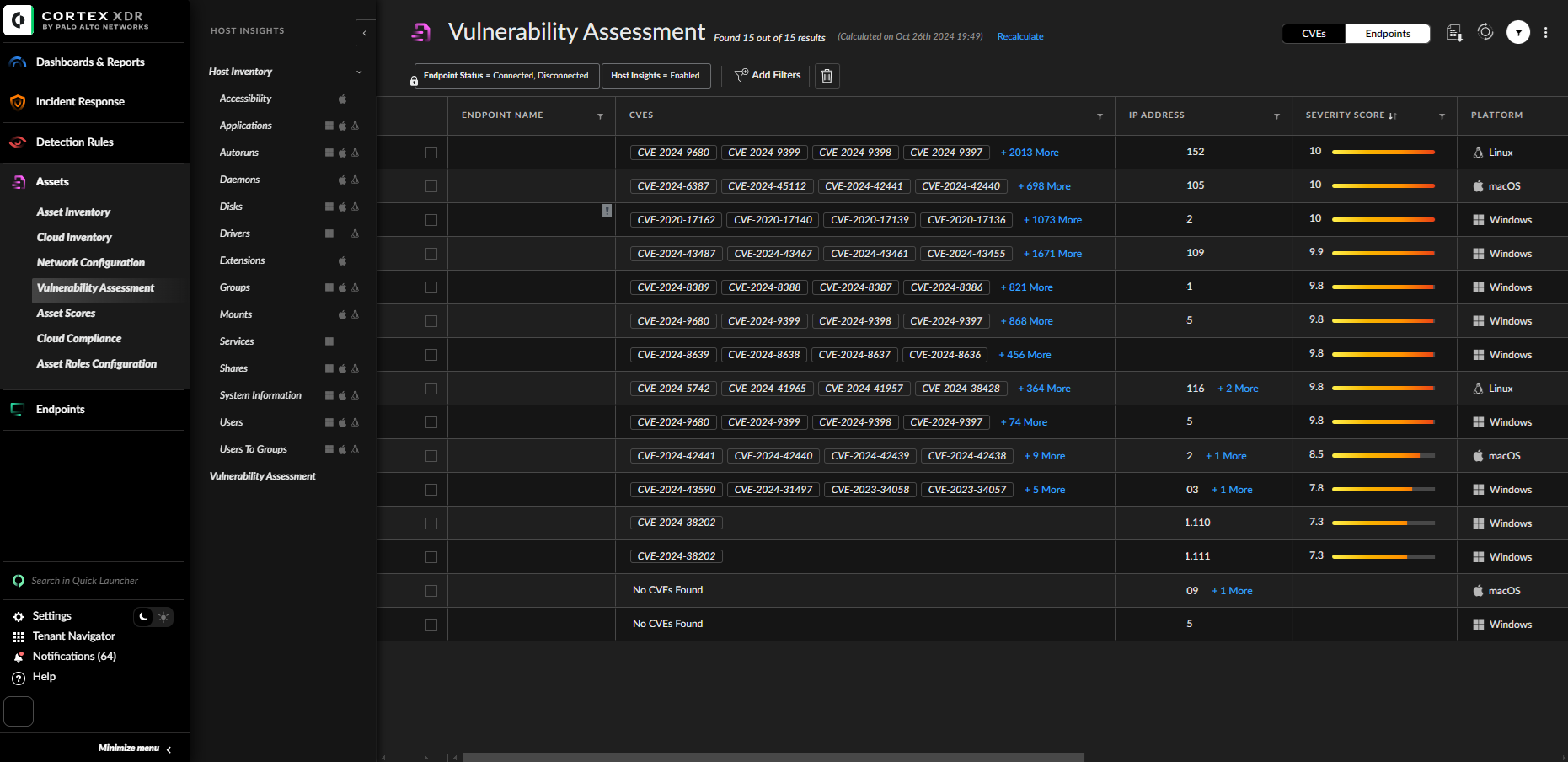

・Cortex - Cortex XDR Vulnerability Assessment 機能 (各エンドポイントの脆弱性評価)

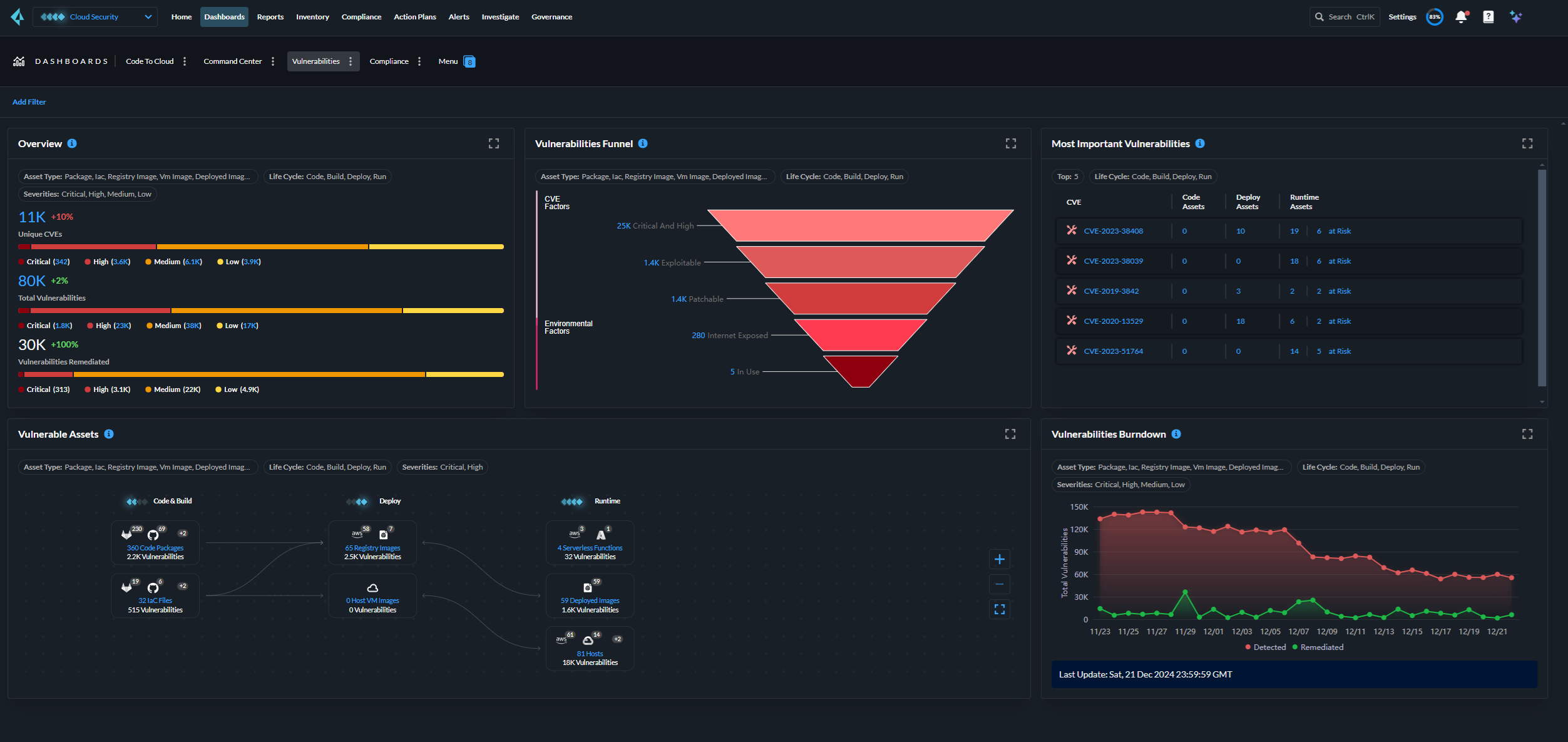

・Prisma - Prisma Cloud (クラウド資産と脆弱性の可視化)

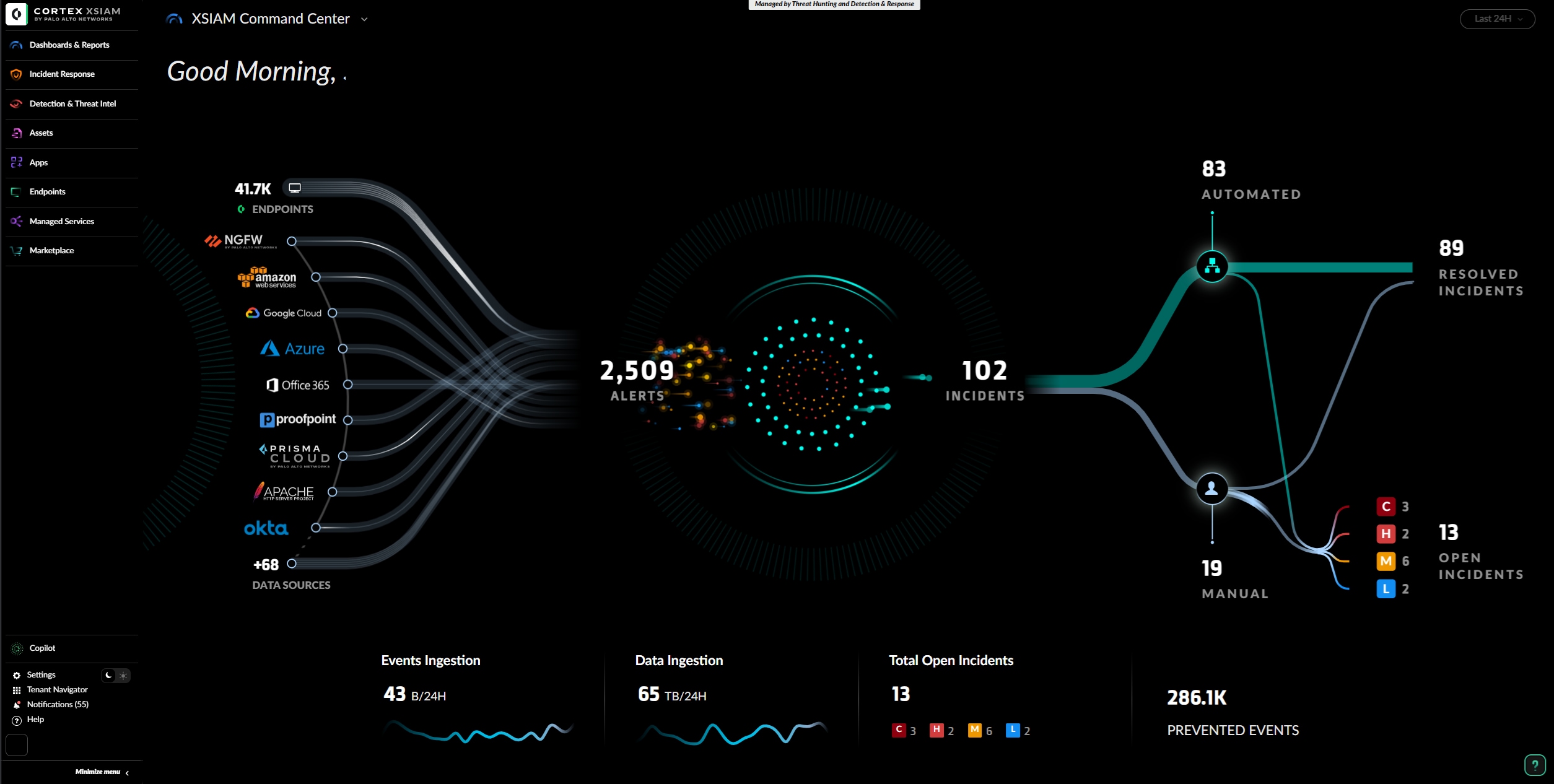

・CORTEX XSIAM (SOC機能をプラットフォームに一元管理)