This post is also available in: English (英語)

このブログは、効果的な拡張性の高いセキュリティ オペレーションを実現し、最適化するためのガイドである弊社の書籍「セキュリティ オペレーションの要素」に基づいたシリーズの第3弾です。今すぐ無料版をダウンロードする。

おそらく、企業が有能な人材を採用しているのは知的な業務に時間を費やしてもらいたいからでしょう。ですが、業務プロセス自体が不完全な、時代遅れの、詳細に定義されていなかったり拡張性に欠けていたりするものだったとしたらどうなるでしょうか?才能溢れる従業員は、これらの課題を克服することにエネルギーを浪費することを強いられ、独自の価値をもたらす活動にエネルギーを費やすことができません。こうした問題を解決するための鍵となるのは、より優れたSecOps戦略を実装することです。

おそらく、企業が有能な人材を採用しているのは知的な業務に時間を費やしてもらいたいからでしょう。ですが、業務プロセス自体が不完全な、時代遅れの、詳細に定義されていなかったり拡張性に欠けていたりするものだったとしたらどうなるでしょうか?才能溢れる従業員は、これらの課題を克服することにエネルギーを浪費することを強いられ、独自の価値をもたらす活動にエネルギーを費やすことができません。こうした問題を解決するための鍵となるのは、より優れたSecOps戦略を実装することです。

これは、一般的な企業のセキュリティ オペレーション センター(SOC)にはびこっている課題です。アラートを生成するセキュリティ ツールが急増しているため、それらを有意義な形で統合することができなくなっているばかりか、脅威がますます複雑化して検出が困難になっているのです。アナリストは、終わりの見えないアラートのフローを四苦八苦しながら手作業で特定、検証、修復しています。これでは、彼らの仕事に対する満足度や作業効率も、社内のセキュリティ体制において持つことのできる影響力も、最大限に高めることはできません。

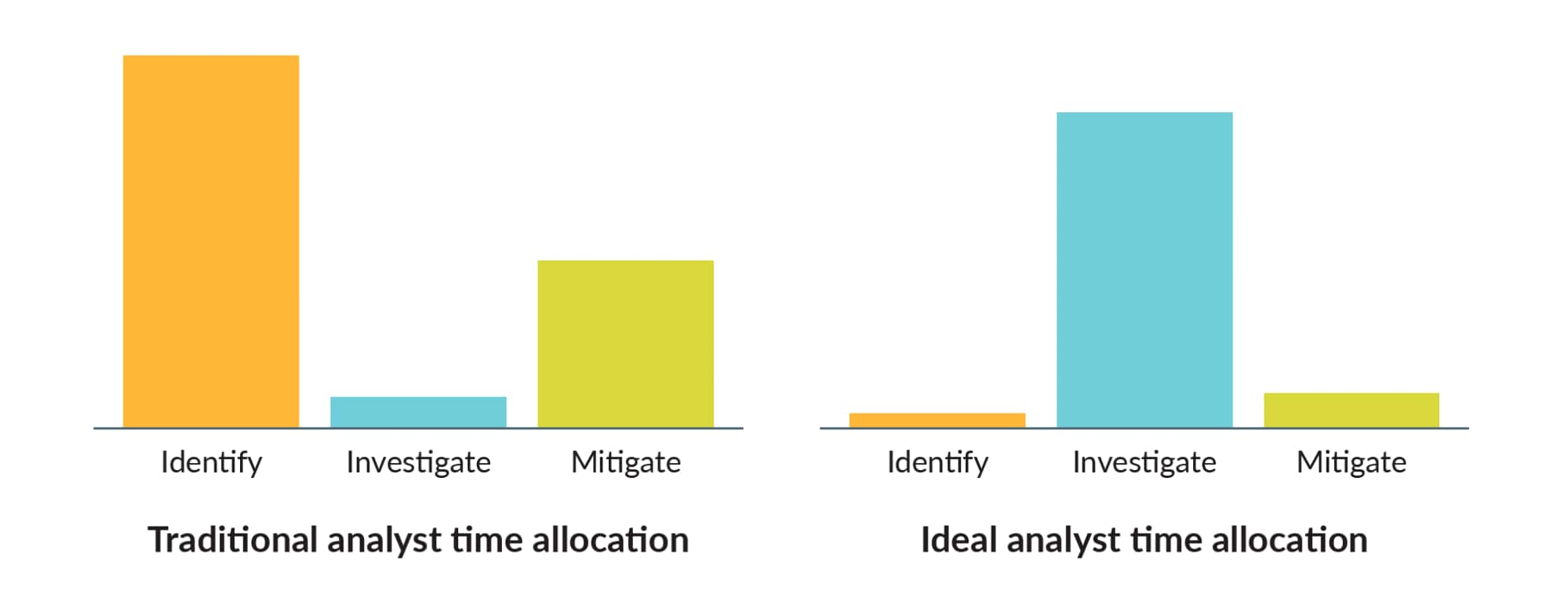

次の図は、一般的にSecOpsのアナリストがどのような業務にどれだけ時間をかけているかを、現状と理想的な状態とで比較したものです。

アナリストは、誤検出や不正確なアラートを除外し、悪意のある脅威を特定して優先順位を付けることにほとんどの時間を費やしています。また、脅威の軽減にも多くの時間を費やしています。その原因の一つは、自動化が不十分なことです。攻撃の阻止に携わる必要がある、セキュリティ オペレーション組織以外のチームやツールと効率的に連携できていていないことが原因で問題が起きることもあります。それに対して、根本的な原因や確認されたセキュリティ インシデントの影響の調査に実際に費やされる時間は少なくなっており、オペレーションの改善に費やされる時間はさらに少なくなっています。最後に挙げたこれら2つの領域は、人間による分析が最も重要な領域であり、有能なアナリストが最も大きな影響力を持つことのできる領域です。

より優れたSecOps戦略

企業はこの課題を解決する必要があります。有能な人材には知的な業務を行ってもらわなければなりません。そのためには、まず次の3つの戦略が必要となります。

1. 防御をベースとしたアーキテクチャを重視する

攻撃を完全に防御することが、いつでもセキュリティの究極の成果であることには変わりありません。防御アーキテクチャに関してはSecOpsの職務範囲外かもしれませんが、これはSOCのミッションを達成するための効率性と有効性に影響を及ぼします。防御ベースのアーキテクチャを取り入れなければ、誤検知と低精度のデータによる問題がアナリストの手に負えなくなってしまう可能性があります。その結果、センサーの調整が十分に行われなかったり、アラートが無視されたりすることになりかねません。アナリストは、調査を大急ぎで済ませてしまったり、制御機能の更新を怠ったりするかもしれません。それでは、問題が大きくなってしまいます。防御ベースのアーキテクチャが適切に実装されていれば、マシンがその得意とすること(イベント)に使われるので、スタッフは自分たちの得意とすること(状況)に集中できるようになります。

SOC内のノイズを減らす防御ベースのアーキテクチャは、次の要素で構成されています。

- ネットワーク、クラウド、エンドポイント全体での一貫性のある保護

- 一貫性と管理時間の短縮を実現するセキュリティ制御機能とデバイスの一元管理

- セキュリティ制御機能の更新にかかる時間を数日から数分に短縮する、自動化された脅威防御

- 制御機能をより重要な資産の近くに配置すると共に、ポリシーとルールの保守作業を減らすための、データ、資産、アプリケーション、サービス(DAAS)に基づく防御

2. 繰り返されるプロセスを自動化する

セキュリティ ツールで自動化すべき機能は既知の脅威の防御だけではありません。プロセスが繰り返し的なものであったりトランザクション的である場合、自動化が可能なものはすべて自動化すべきです。これは、お客様と共に取り組む必要のある極めて重要なことの1つであり、アラート疲れや製品/データのサイロ化を解消するためにも重要なことです。

自動化はルールや機械学習によって推進できます。また、自動化ではいくつかの主要なツールを使用します。

- XDR: アラートのグループ化、エンリッチメント、優先順位付けなどの自動化に使用します。

- SOAR(セキュリティ オーケストレーション、自動化および対応): 戦略を実行して脅威インテリジェンスを集約する、チケットをオープンする、問題を適切な人に割り振る、さまざまなポイント ツールと連携して修復を実行する、などといったことを行うツールです。

インシデントの分析や調査は主に人間が行わなければなりませんが、その一方で機械学習や自動化の機能は、これらのプロセスの内部や周辺に組み込まれ、さまざまな方法で調査の迅速化を支援し、信頼性を高め、管理の負担を軽減します。

3. タスクを構造化して消耗を回避する

セキュリティ オペレーションのスタッフは、コンソールを眺め続けたり極端に作業量が多かったりで消耗しがちです。それを避けるには、チームのメンバーを1日のうちでさまざまなタスクに割り当てる必要があります。以下のような作業を順番に行う必要があります。

- 交代時のスタンドアップ ミーティング(シフト開始時)

- イベントの優先順位付け

- インシデント対応

- プロジェクト関連の作業

- トレーニング

- レポートの作成

- 交代時のスタンドアップ ミーティング(シフト終了時)

消耗を避けるもう1つの方法は、混雑する通勤時間帯を避けてシフトを組むことです。地域によっては、午前8時から午後5時の間ずっと通勤の混雑度がピークを迎える場合があります。シフトを2時間ずらして組むことで、スタッフのストレスを軽減できるかもしれません。

これら3つのヒントは大きなきっかけをもたらしますが、セキュリティ オペレーションの要素にはセキュリティに携わる人材から最大限の力を引き出すために役立つさらに多くの考慮事項が記載されています。弊社の「セキュリティ業務を好きになるための4つの仕事術(4 Life Hacks to Love Your Security Job)」ウェビナー(2月25日)をぜひご視聴ください。SecOpsに携わる従業員を有効に活用し、彼らの満足度を向上するためのその他の戦略について、私とKasey Crossがお話しています。

弊社は、これまでに説明した概念をそれぞれ実践し、年齢に関係なく意義のある業務に貢献できているアナリストたちと、自社向けの無駄がなく、効率的な、常に進化するセキュリティ オペレーション センターを開発してきました。これらの概念が実際どのように機能しているかを確認するには、こちらのパロアルトネットワークスSOCのケース スタディ(case study on the Palo Alto Networks SOC)をご覧ください。このケース スタディでは、弊社のSOCの体制、理念、そして戦略について順を追って説明し、Cortex XDRおよびDemisto (SOAR)を実装して可視化と自動化の向上を図るためのプロセスを説明しています。

Cortex XDRでハンズオンを入手する

このブログは、弊社のブックレット『セキュリティ オペレーションの要素』に基づいたシリーズの第3弾です。最初の2つの投稿「有効なセキュリティ オペレーションの6つの柱(The Six Pillars of Effective Security Operations)」と「SOC指標が悪い行動を助長させていませんか?(Do Your SOC Metrics Incentivize Bad Behavior?)」もあわせてご覧ください。

XDRに触れて脅威の防御、検出、調査、捕捉に関する新しいヒントを得たい場合は、調査と脅威の捕捉に関する無料の仮想ハンズオン ワークショップの1つに参加すれば、優れた洞察力、SecOpsの戦略、そしてハンズオン体験をご自身のデスクから手にすることができます。

『セキュリティ オペレーションの要素』のKerry Matreのシリーズの今後の投稿にもぜひご注目ください。